네트워크 해킹 :: 네트워크 해킹 과정

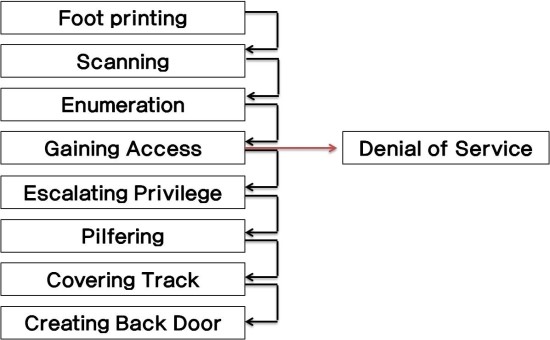

네트워크 해킹에도 일정한 순서나 과정이 있다.

** Foot printing(정보 수집 단계) - 정보수집까지는 해킹의 범위로 보기 힘듦

- 정의: 공격을 시도 할 지역에 관한 정보를 수집하는 작업

- 수집 정보: Domain name, IP, Access control list, 침입탐지/방화벽 구축여부, 시스템 가용자 목록, 시스템 H/W 사양

사용중인 Network Protocol, 인증 메커니즘, 관리자 메일 주소, 전화번호, 회사위치 등

- 사용 툴 : http://whois.nida.or.kr

nslookup(cmp)

** Scanning - 이 단계부터는 해킹의 범위에 포함되기 때문에 불법적인 해킹이나 상용망에서 사용은 하지 않도록 한다.

- 정의 : 공격을 시도 할 표적들에 대한 진행 중인 서비스 점검

- 수집정보 : 해당지역에 활동 중인 호스트 들은 어떤 것들이 있는가?(ip scanning)

공격하려는 호스트가 현재 열어 놓고 서비스하고 있는 포트들은 어떤 것들이 있는가?(port scanning)

- 사용 툴 : Nmap(ping을 보냄으로써 ipscanning 가능), Winscan, Superscan

** Enumeration - 직접적 공격으로 간주

- 정의 : 이전 단계를 통해 수집된 정보를 바탕으로 유효사용자 계정 수집 및 취약한 시스템의 자원 공유를 정리 수집 단계

- 수집정보 : User, Group 이름, OS, Routing Table, SNMP 정보 수집

- 사용 툴 :

Application 확인 : Banner 수집(Telnet, netcat,rpcinfo를 이용해서)

SNMP 목록화 : Solarwinds(비싸서 사용하지 않는다.)

이 때 수집된 정보 특히 커널 정보를 얻으면 취약점을 찾을 수 있다. -> 위험

** Gaining Access

- 정의 : 수집된 데이터를 통해 공격 목표에 접근을 시도하여, 접근 권한 취득

- 수집 정보 : 패스워드 도청, 패스워드 파일 취득

- 사용 툴:

패스워드 도청 : tcpdump(윈도우즈 wireshark와 같다), Lophtcrack,readsmb,wireshark

파일 공유 brute forcing : NetBIOS Audit Tool, Legion

패스워드 파일 취득 : pwdump2

** Escalating Privilege

- 정의 : 시스템 권한 상향 조정

- 수집 정보 : Admin에 대한 정보 수집 및 탈취

- 사용 툴 :

패스워드 Cracking : john, Lophtcrack

** Pilfering(정보 재수집 단계)

- 정의 : 서버의 접근 확보 후 신뢰 된 시스템 들에 대한 접근 확보를 위해, 필요한 정보 재수집 과정

- 수집 정보 : 구성원들에 대한 정보 재 수집 과정

- 사용 툴 :

Rhosts, cain&abel

Cleartext 패스워드 검색 : 사용자 데이터, 구성파일, 레지스트리

** Covering Track

- 정의 : 공격 대상에 대한 제어 권한을 취득한 후 자취 삭제

- 사용 툴 :

로그 삭제 : Zap(windows 기반 log를 개별적으로 지우기는 힘들다 전체 삭제만 가능), Event Log GUI

툴 감추기 : rootkits, file streaming

감사 불능화 : auditpol / disable

** Creating Back Door

- 정의 : 공격 대상에 대해서 재 침입이 용이하도록, Backdoor를 다양한 경로에 설치해 둔다.

- 사용 툴 : Cron, At, Netcat(원격조정가능)

** Denial of Service

- 정의 : 시스템 사용 불능 네트워크 부하를 가중 시켜, 네트워크 망/ 시스템 전체에 심각한 영향을 끼침

- 사용 툴 : Flood, Trinoo, Smurf... 등

'보안' 카테고리의 다른 글

| 와이어샤크/wireshark/패킷분석프로그램/wireshark 사용법 (0) | 2014.12.16 |

|---|